2013년 1회부터 2021년 18회까지 정보보안기사 합격률 현황입니다.

21년도 기사 합격률은 최악이였습니다. 17회에 너무 낮은 합격률이 였기에

18회 합격률이 좀 높지 않을까 싶었는데 극악을 보여주네요.

21년을 마지막으로 정보보안기사는 KISA에서 시행하지 않고

한국전파진흥원(KCA)로 이전된다고 합니다.

아마 극악의 합격률에서 조금 높은 합격률로 되지 않을까 기대합니다.

수험생 여러분 힘내시기 바랍니다.

|

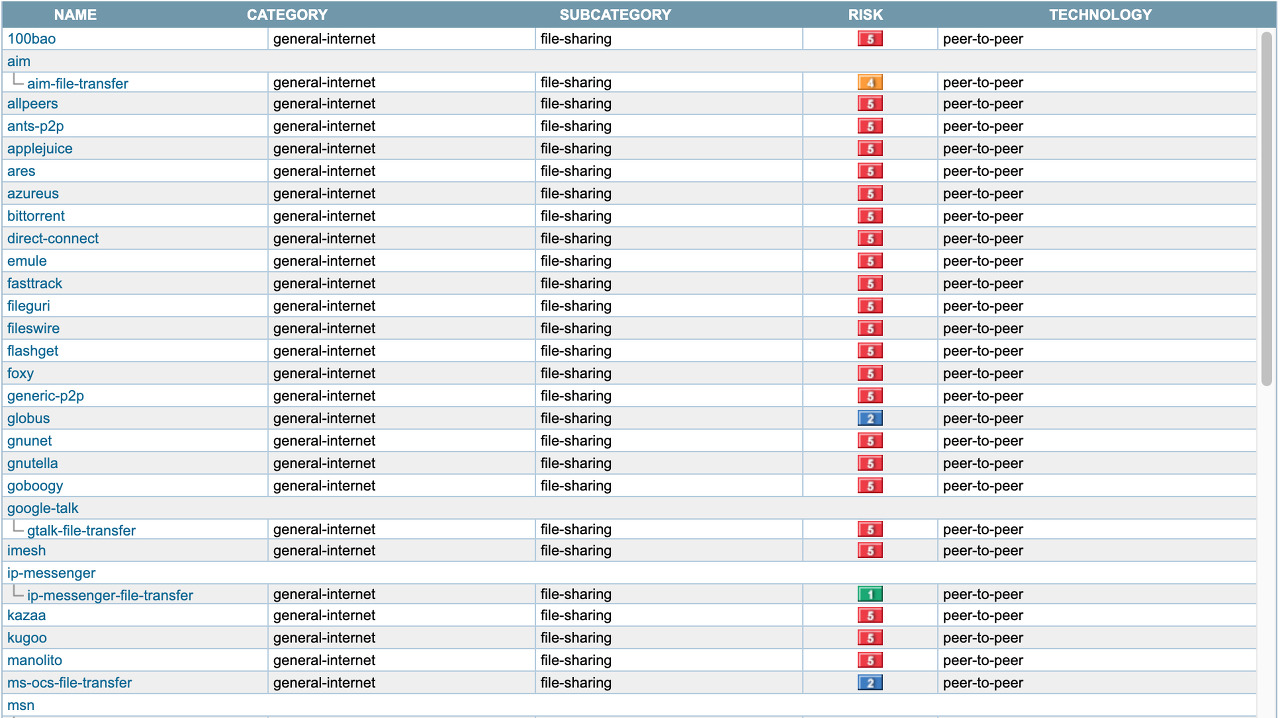

정보보안 국가기술 자격검정 합격자 현황

|

|||||||

|

구 분

|

응시자수

|

합격자수

|

합격률

|

||||

|

2013년도

|

제 1 회

|

기사

|

필기

|

6,491

|

2,241

|

34.50%

|

|

|

실기

|

1,802

|

53

|

2.90%

|

||||

|

산업기사

|

필기

|

973

|

272

|

28.00%

|

|||

|

실기

|

221

|

103

|

46.60%

|

||||

|

제 2 회

|

기사

|

필기

|

3,806

|

859

|

22.60%

|

||

|

실기

|

1,385

|

157

|

11.30%

|

||||

|

산업기사

|

필기

|

833

|

180

|

21.60%

|

|||

|

실기

|

215

|

46

|

21.40%

|

||||

|

2014년도

|

제 3 회

|

기사

|

필기

|

3,455

|

614

|

17.80%

|

|

|

실기

|

1,275

|

86

|

6.70%

|

||||

|

산업기사

|

필기

|

926

|

209

|

22.60%

|

|||

|

실기

|

231

|

49

|

21.20%

|

||||

|

제 4 회

|

기사

|

필기

|

3,105

|

518

|

16.70%

|

||

|

실기

|

1,283

|

229

|

17.80%

|

||||

|

산업기사

|

필기

|

928

|

312

|

33.60%

|

|||

|

실기

|

325

|

38

|

11.70%

|

||||

|

2015년도

|

제 5 회

|

기사

|

필기

|

3,159

|

1,659

|

52.50%

|

|

|

실기

|

2,161

|

283

|

13.10%

|

||||

|

산업기사

|

필기

|

860

|

258

|

30.00%

|

|||

|

실기

|

340

|

112

|

32.90%

|

||||

|

제 6 회

|

기사

|

필기

|

3,970

|

892

|

22.50%

|

||

|

실기

|

1,692

|

205

|

12.10%

|

||||

|

산업기사

|

필기

|

961

|

298

|

31.00%

|

|||

|

실기

|

330

|

140

|

42.40%

|

||||

|

2016년도

|

제 7 회

|

기사

|

필기

|

4,555

|

1,047

|

23.00%

|

|

|

실기

|

1,923

|

163

|

8.50%

|

||||

|

산업기사

|

필기

|

1,047

|

721

|

68.90%

|

|||

|

실기

|

588

|

34

|

5.80%

|

||||

|

제 8 회

|

기사

|

필기

|

4,547

|

1,463

|

32.20%

|

||

|

실기

|

2,221

|

143

|

6.40%

|

||||

|

산업기사

|

필기

|

1,039

|

591

|

56.90%

|

|||

|

실기

|

704

|

213

|

30.30%

|

||||

|

2017년도

|

제 9 회

|

기사

|

필기

|

4,606

|

2,143

|

46.50%

|

|

|

실기

|

2,808

|

248

|

8.80%

|

||||

|

산업기사

|

필기

|

1,070

|

593

|

55.40%

|

|||

|

실기

|

712

|

301

|

42.30%

|

||||

|

제 10 회

|

기사

|

필기

|

4,223

|

1,062

|

25.10%

|

||

|

실기

|

2,314

|

383

|

16.60%

|

||||

|

산업기사

|

필기

|

1,011

|

696

|

68.80%

|

|||

|

실기

|

744

|

199

|

26.70%

|

||||

|

2018년도

|

제 11 회

|

기사

|

필기

|

4,226

|

1,165

|

27.60%

|

|

|

실기

|

2,378

|

540

|

22.70%

|

||||

|

산업기사

|

필기

|

911

|

416

|

45.70%

|

|||

|

실기

|

627

|

164

|

26.20%

|

||||

|

제 12 회

|

기사

|

필기

|

4217

|

1483

|

35.20%

|

||

|

실기

|

2,272

|

265

|

11.70%

|

||||

|

산업기사

|

필기

|

837

|

506

|

60.50%

|

|||

|

실기

|

598

|

124

|

20.70%

|

||||

|

2019년도

|

제 13 회

|

기사

|

필기

|

4,371

|

1,500

|

34.30%

|

|

|

실기

|

2,204

|

201

|

9.10%

|

||||

|

산업기사

|

필기

|

923

|

355

|

38.50%

|

|||

|

실기

|

516

|

90

|

17.40%

|

||||

|

제 14 회

|

기사

|

필기

|

4,122

|

1,311

|

31.80%

|

||

|

실기

|

2,132

|

260

|

12.20%

|

||||

|

산업기사

|

필기

|

815

|

301

|

36.90%

|

|||

|

실기

|

466

|

164

|

35.20%

|

||||

|

2020년도

|

제 15 회

|

기사

|

필기

|

4,624

|

1,382

|

29.90%

|

|

|

실기

|

2,474

|

215

|

8.70%

|

||||

|

산업기사

|

필기

|

1,072

|

425

|

39.60%

|

|||

|

실기

|

487

|

263

|

54.00%

|

||||

|

제 16 회

|

기사

|

필기

|

3,940

|

704

|

17.90%

|

||

|

실기

|

1,898

|

133

|

7.00%

|

||||

|

산업기사

|

필기

|

825

|

448

|

54.30%

|

|||

|

실기

|

399

|

69

|

17.30%

|

||||

|

2021년도

|

제 17 회

|

기사

|

필기

|

4,241

|

1,286

|

30.30%

|

|

|

실기

|

2,082

|

20

|

0.96%

|

||||

|

산업기사

|

필기

|

921

|

369

|

40.10%

|

|||

|

실기

|

469

|

218

|

46.50%

|

||||

|

제 18 회

|

기사

|

필기

|

3,916

|

1,141

|

29.14%

|

||

|

실기

|

1,874

|

56

|

2.99%

|

||||

|

산업기사

|

필기

|

891

|

410

|

46.02%

|

|||

|

실기

|

454

|

76

|

16.74%

|

||||

'IT > 정보보안' 카테고리의 다른 글

| 합성암호 종류 - Feistel cipher, SPN 구조 (0) | 2022.01.24 |

|---|---|

| 메시지 인증 코드(Message Authentication Code, MAC) (0) | 2022.01.24 |

| 스케줄링 기법(선점 스케줄링, 비선점 스케줄링) (0) | 2022.01.18 |

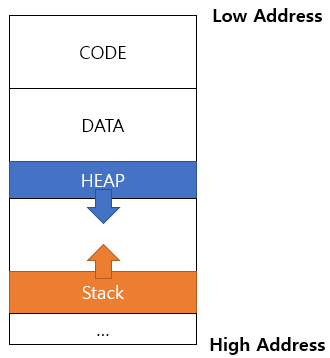

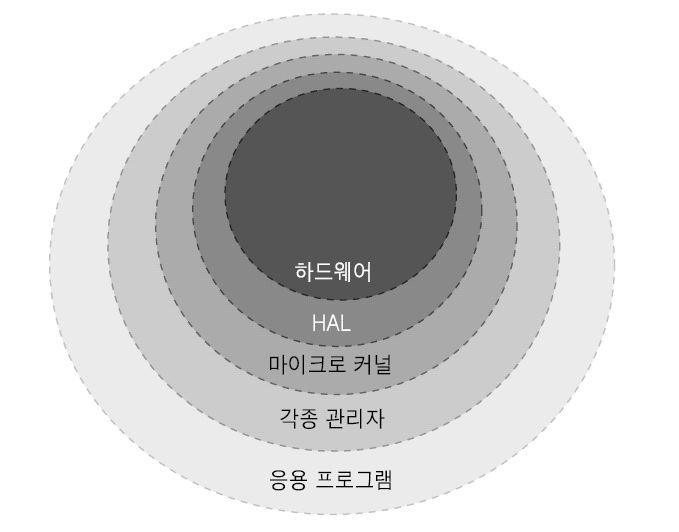

| [시스템 보안] 운영체제의 구조 및 이해, 관리 (0) | 2022.01.05 |

| [시스템 보안] 서버 보안 (0) | 2022.01.05 |