원문출처 : https://ostechnix.com/linux-tips-disable-suspend-and-hibernation/

How To Disable Suspend And Hibernation In Linux - OSTechNix

This guide explains what are suspend and hibernation modes and how to disable suspend and hibernation in Linux operating systems.

ostechnix.com

오늘 우리는 Linux에서 일시 중지 및 최대 절전 모드를 비활성화 하는 방법을 배웁니다 . 주제에 들어가기 전에 컴퓨터의 일시 중단 및 최대 절전 모드에 대한 간략한 소개를 살펴보겠습니다.

일시 중단 및 최대 절전 모드란 무엇입니까?

시스템을 일시 중단 할 때마다 컴퓨터는 절전 모드로 들어갑니다. 의미 - 열려 있는 모든 응용 프로그램, 파일 및 문서는 열린 상태로 유지되지만 모니터와 시스템의 다른 부분은 전원을 절약하기 위해 꺼집니다. 컴퓨터를 일시 중단해도 전원이 완전히 꺼지는 것은 아닙니다. 컴퓨터는 여전히 켜져 있고 여전히 소량의 전력을 사용합니다.

최대 절전 모드 는 일시 중지 유형 중 하나입니다. 현재 세 가지 일시 중단 방법을 사용할 수 있습니다.

- RAM 일시 중단 또는 일반 일시 중단 - 이 모드에서는 RAM 을 제외하고 화면과 시스템의 대부분이 꺼집니다(완전히 꺼지는 것은 아님) . 모든 랩탑은 사용자가 특정 시간 동안 활동하지 않거나 시스템이 배터리로 실행 중이거나 덮개가 닫혀 있을 때 이 일시 중지 모드에 들어갑니다. 키를 누르거나 마우스 버튼을 클릭하면 컴퓨터가 일반 모드로 깨어납니다.

- Suspend to DISK 또는 Hibernate - 이 모드에서는 현재 컴퓨터의 상태가 스왑 공간 에 저장되고 시스템이 완전히 꺼집니다. 시스템을 다시 켜면 상태가 복원됩니다. 이것은 일반적으로 최대 절전 모드 로 알려져 있습니다 .

- 둘 다 일시 중단 또는 하이브리드 일시 중단 - 이 모드에서는 현재 컴퓨터의 상태가 스왑 공간에 저장되고 일반적인 RAM 일시 중단 모드가 호출됩니다. 따라서 컴퓨터가 완전히 꺼지지 않습니다. 배터리가 고갈되면 디스크에서 컴퓨터를 다시 시작할 수 있습니다. 배터리가 고갈되지 않은 경우 RAM에서 컴퓨터를 다시 시작할 수 있습니다. 이를 하이브리드 일시 중단 이라고도 합니다.

일시 중지 및 최대 절전 모드에 대한 기본 아이디어를 얻으시기 바랍니다. 이제 주제로 돌아가 일시 중지 및 최대 절전 모드를 비활성화하는 방법을 살펴보겠습니다.

Linux에서 일시 중지 및 최대 절전 모드 비활성화

Linux 시스템이 일시 중단 및 최대 절전 모드로 전환되지 않도록 하려면 systemd 수준에서 다음 대상을 비활성화하십시오.

$ sudo systemctl mask sleep.target suspend.target hibernate.target hybrid-sleep.target샘플 출력:

Created symlink /etc/systemd/system/sleep.target → /dev/null.

Created symlink /etc/systemd/system/suspend.target → /dev/null.

Created symlink /etc/systemd/system/hibernate.target → /dev/null.

Created symlink /etc/systemd/system/hybrid-sleep.target → /dev/null.

만일을 대비하여 모든 작업을 저장하고 다음 명령을 실행하여 변경 사항을 적용합니다.

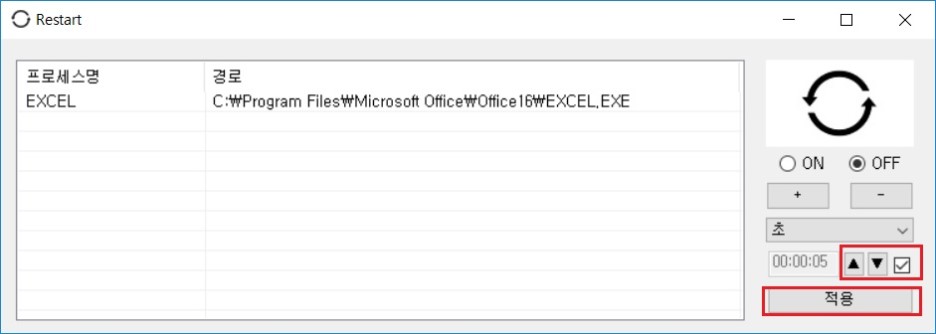

$ sudo systemctl restart systemd-logind.service또는 이를 적용하려면 시스템을 재부팅하십시오.

변경 사항이 실제로 적용되었는지 확인합니다.

$ systemctl status sleep.target suspend.target hibernate.target hybrid-sleep.target샘플 출력:

● sleep.target

Loaded: masked (/dev/null; bad)

Active: inactive (dead)

● suspend.target

Loaded: masked (/dev/null; bad)

Active: inactive (dead)

● hibernate.target

Loaded: masked (/dev/null; bad)

Active: inactive (dead)

● hybrid-sleep.target

Loaded: masked (/dev/null; bad)

Active: inactive (dead)위의 출력에서 볼 수 있듯이 일시 중단 및 최대 절전 모드 시스템 대상이 마스크되고 비활성화되었습니다.

시스템에서 일시 중단 및 최대 절전 모드를 다시 활성화하려면 다음을 실행하십시오.

$ sudo systemctl unmask sleep.target suspend.target hibernate.target hybrid-sleep.target샘플 출력:

Removed /etc/systemd/system/sleep.target.

Removed /etc/systemd/system/suspend.target.

Removed /etc/systemd/system/hibernate.target.

Removed /etc/systemd/system/hybrid-sleep.target.노트북 뚜껑을 닫았을 때 중단되는 것을 방지하려면 다음 /etc/systemd/logind.conf파일 을 편집하십시오.

$ sudo nano /etc/systemd/logind.conf다음 줄을 추가/수정합니다.

[Login]

HandleLidSwitch=ignore

HandleLidSwitchDocked=ignore파일을 저장하고 닫습니다. 변경 사항을 적용하려면 systemd-logind .service 를 다시 시작하거나 시스템을 재부팅하는 것을 잊지 마십시오 .

자세한 내용은 매뉴얼 페이지를 확인하십시오.

$ man logind.conf도움이 되었기를 바랍니다.

'IT > 리눅스(Linux)' 카테고리의 다른 글

| 우분투에서 Squid 및 Webmin을 설치하는 방법 (0) | 2023.10.18 |

|---|---|

| Linux에서 일시 중단 및 최대 절전 모드를 비활성화하는 방법 (0) | 2023.05.22 |

| Rocky Linux에 yum을 이용하여 docker 설치 (0) | 2022.12.16 |

| 우분투 리눅스(Ubuntu Linux) 사용중인 53번 포트 끄기 (0) | 2022.11.18 |

| Rocky Linux 8에서 Rocky Linux 9로 업그레이드하는 방법 (0) | 2022.11.02 |