Virtualbox는 Linux, Windows, OS/2, Solaris, MacOS 등과 같은 다양한 운영 체제에서 가상 머신을 생성 및 실행하는 데 사용되는 오픈 소스 유형 2 하이퍼바이저 소프트웨어입니다. VirtualBox는 2007년에 처음 출시되었습니다. 상업적 사용을 제한하는 PUEL에 따라 릴리스된 드라이버가 포함된 확장 팩이 있는 GPL v2.

Virtualbox 6.1은 2019년 12월에 출시되었습니다. 다음과 같은 놀라운 기능이 많이 있습니다.

- OCI에서 VM 가져오기 및 내보내기 기능

- 업데이트된 확장 가능한 펌웨어 인터페이스 및 사용

- Intel CPU에서 중첩 가상화 지원

- 가져온 VM 그룹 및 스토리지 설정이 있습니다.

- 여러 VM 인스턴스를 생성하는 기능 제공

시작하기

이 기사에서는 Rocky Linux 8에 VirtualBox 6.1을 설치할 것입니다. 시스템에서 Virtualbox를 실행하려면 프로세서에서 가상화가 활성화되어 있는지 확인하십시오. BIOS/EFI에서 가상화가 활성화되어 있는지 확인하십시오.

egrep -c '(vmx|svm)' /proc/cpuinfo샘플 출력: (0이 아니 어야 함) 0이면 가상화가 활성화 되지 않습니다.

$ egrep -c '(vmx|svm)' /proc/cpuinfo

4또한 다음을 실행하여 호스트 운영 체제가 64비트인지 확인하십시오.

$ lscpu

Architecture: x86_64

CPU op-mode(s): 32-bit, 64-bit

Byte Order: Little Endian

CPU(s): 1

On-line CPU(s) list: 0

Thread(s) per core: 1

Core(s) per socket: 1

Socket(s): 1

NUMA node(s): 1

Vendor ID: GenuineIntel

CPU family: 6

Model: 69Rocky Linux 8에 Virtualbox 6.1 설치

Rocky Linux 8에서 Virtualbox를 다운로드하고 설치하는 것은 쉽습니다. 다음 단계를 사용합니다.

1단계. VirtualBox 저장소를 추가합니다.

Rocky 시스템에 EPEL 저장소를 설치합니다.

sudo dnf install epel-release설치된 버전 확인

rpm -q epel-release그런 다음 계속 진행하여 커널 헤더를 설치합니다.

sudo dnf install gcc make perl kernel-devel kernel-headers bzip2 dkms커널 업데이트

sudo dnf update kernel-*Virtualbox를 설치할 수 있도록 Rocky Linux 8 시스템에 Virtualbox 저장소를 추가하십시오.

sudo dnf config-manager --add-repo=https://download.virtualbox.org/virtualbox/rpm/el/virtualbox.repo리포지토리를 추가한 후 변경 사항을 적용하려면 시스템 업데이트를 실행하세요.

sudo dnf update2단계. Rocky Linux 8에 Virtualbox 6.1 설치

추가된 저장소에는 여러 버전의 Virtualbox가 있습니다. 먼저 사용 가능한 버전을 검색합니다.

dnf search virtualbox샘플 출력

Last metadata expiration check: 0:00:10 ago on Sat 17 Jul 2021 12:28:27 AM EAT.

====================== Name & Summary Matched: virtualbox ======================

VirtualBox-5.2.x86_64 : Oracle VM VirtualBox

VirtualBox-6.0.x86_64 : Oracle VM VirtualBox

VirtualBox-6.1.x86_64 : Oracle VM VirtualBox이 기사를 작성할 당시 Virtualbox에는 3가지 버전이 있었습니다. 다음 명령을 사용하여 Virtualbox 6.1을 설치합니다.

sudo dnf install VirtualBox-6.1종속성 트리:

Dependencies resolved.

================================================================================

Package Arch Version Repository Size

================================================================================

Installing:

VirtualBox-6.1 x86_64 6.1.22_144080_el8-1 virtualbox 90 M

Installing dependencies:

SDL x86_64 1.2.15-39.el8 appstream 217 k

qt5-qtbase x86_64 5.12.5-8.el8.2 appstream 3.4 M

qt5-qtbase-common noarch 5.12.5-8.el8.2 appstream 39 k

qt5-qtbase-gui x86_64 5.12.5-8.el8.2 appstream 5.8 M

qt5-qtx11extras x86_64 5.12.5-1.el8 appstream 39 k

xcb-util-image x86_64 0.4.0-9.el8 appstream 20 k

xcb-util-keysyms x86_64 0.4.0-7.el8 appstream 15 k

xcb-util-renderutil x86_64 0.3.9-10.el8 appstream 18 k

xcb-util-wm x86_64 0.4.1-12.el8 appstream 31 k

Transaction Summary

================================================================================

Install 10 Packages

Total download size: 99 M

Installed size: 227 M

Is this ok [y/N]: y아래와 같이 키 가져오기를 수락합니다.

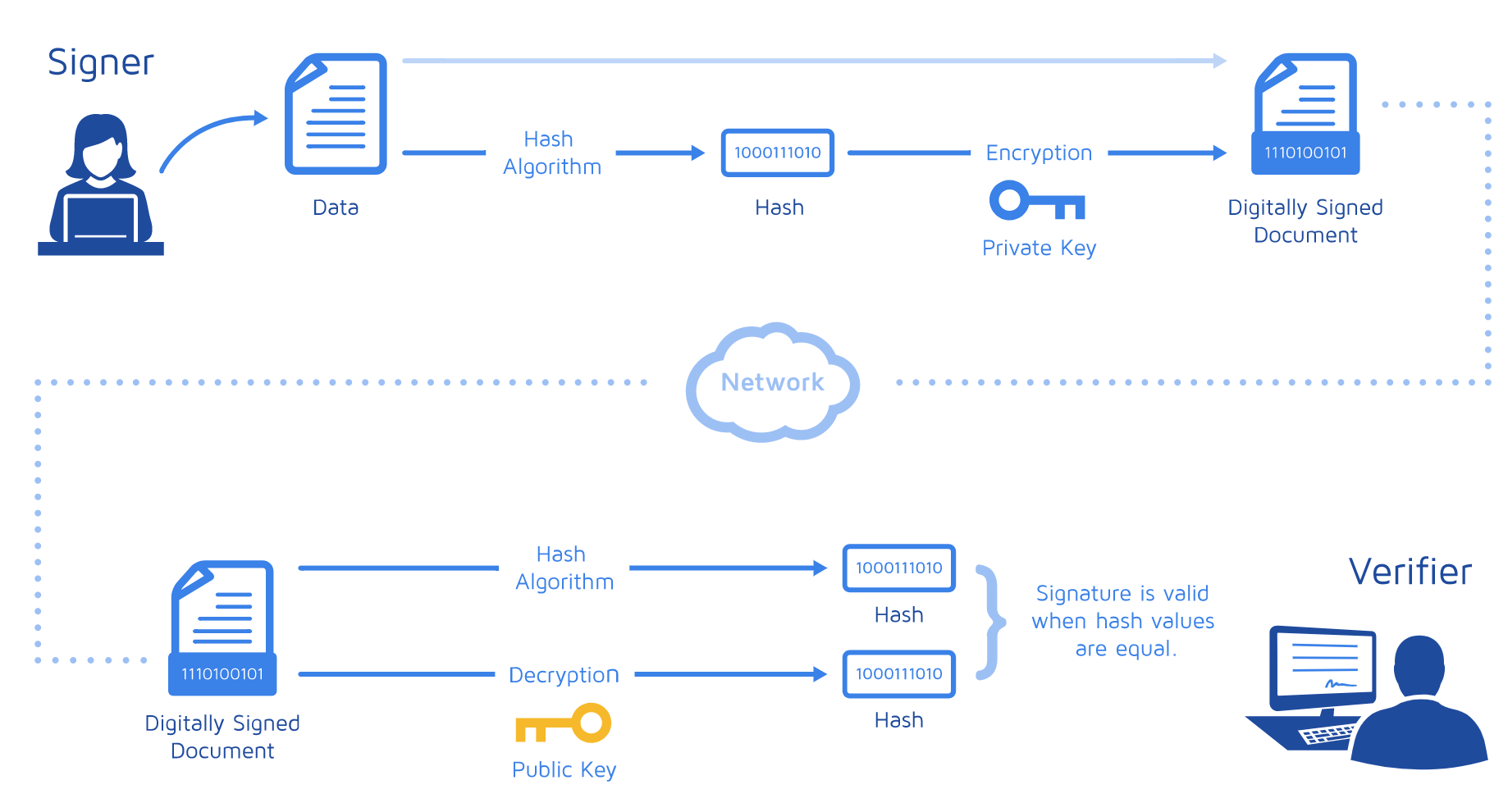

Importing GPG key 0x98AB5139:

Userid : "Oracle Corporation (VirtualBox archive signing key) <info@virtualbox.org>"

Fingerprint: 7B0F AB3A 13B9 0743 5925 D9C9 5442 2A4B 98AB 5139

From : https://www.virtualbox.org/download/oracle_vbox.asc

Is this ok [y/N]: yRocky Linux 8에 Virtualbox 확장 팩 설치

이제 USB 2.0, USB 3.0 장치 사용, virtualbox RDP, 디스크 암호화, 인텔 카드용 NVMe 및 PXE 부팅과 같은 다양한 기능을 지원하는 확장을 다운로드해야 합니다. 이 확장팩은 공식 웹사이트 에서 다운로드됩니다.

사이트에서 아래와 같이 VirtualBox Extension pack 지원되는 모든 플랫폼 으로 이동 합니다.

다운로드한 후 다운로드 디렉토리로 이동하여 다운로드한 파일을 찾습니다.

$ cd Downloads사용 가능한 파일을 보려면 이 파일이 표시되어야 합니다.

$ ls

Oracle_VM_VirtualBox_Extension_Pack-*.vbox-extpack그런 다음 설치

sudo VBoxManage extpack install Oracle_VM_VirtualBox_Extension_Pack-*.vbox-extpack라이선스 조건에 동의하고 설치를 진행합니다.

그런 다음 커널 모듈을 빌드합니다.

$ sudo /sbin/vboxconfig

vboxdrv.sh: Stopping VirtualBox services.

vboxdrv.sh: Starting VirtualBox services.

vboxdrv.sh: Building VirtualBox kernel modules.버추얼박스 6.1 사용

virtualbox가 설치되었으므로 이제 사용하려고 합니다. ISO 파일에서 Ubuntu 서버 20.04 LTS를 설치하려고 합니다.

아래와 같이 활동 / 앱 메뉴 에서 Virtualbox를 시작 합니다.

VirtualBox에서 가상 머신 만들기

virtualbox가 시작되면 새로 만들기를 클릭 하여 새 가상 머신을 만듭니다. 여기에서 다음 단계에 따라 가상 머신(Ubuntu 20.04LTS)을 만들 수 있습니다.

1단계. 머신 이름 및 유형 설정

이름, 파일을 저장할 경로 및 운영 체제 유형 설정

2단계. 메모리 및 스토리지 설정

그런 다음 가상 머신의 메모리를 설정합니다.

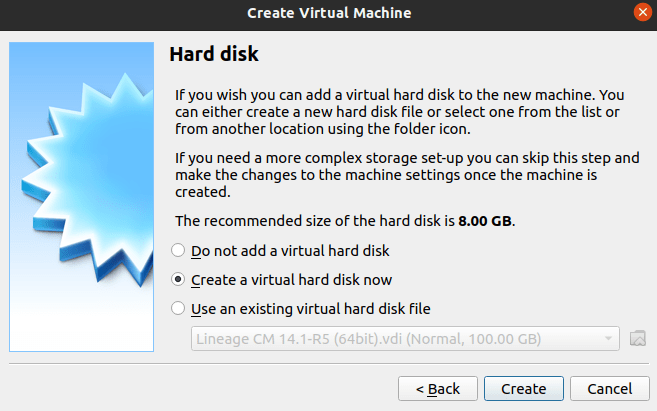

가상 머신을 위한 하드 디스크를 생성하고 스토리지 유형과 크기를 설정합니다.

4단계. 설치 미디어 추가

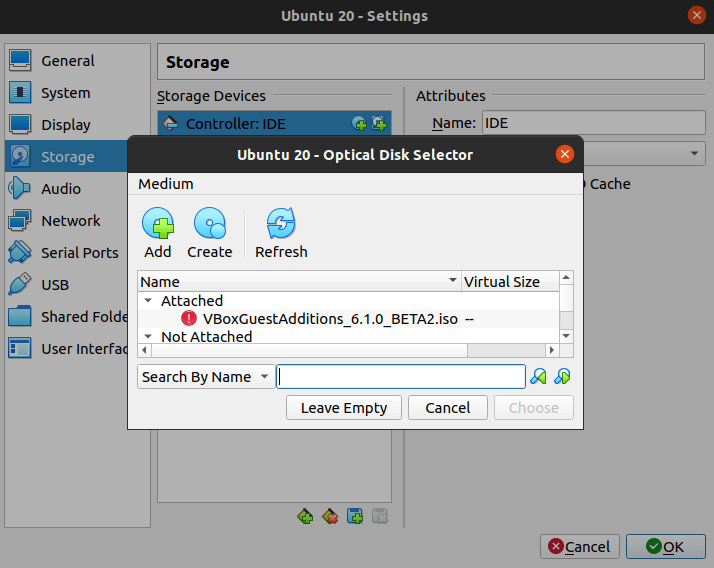

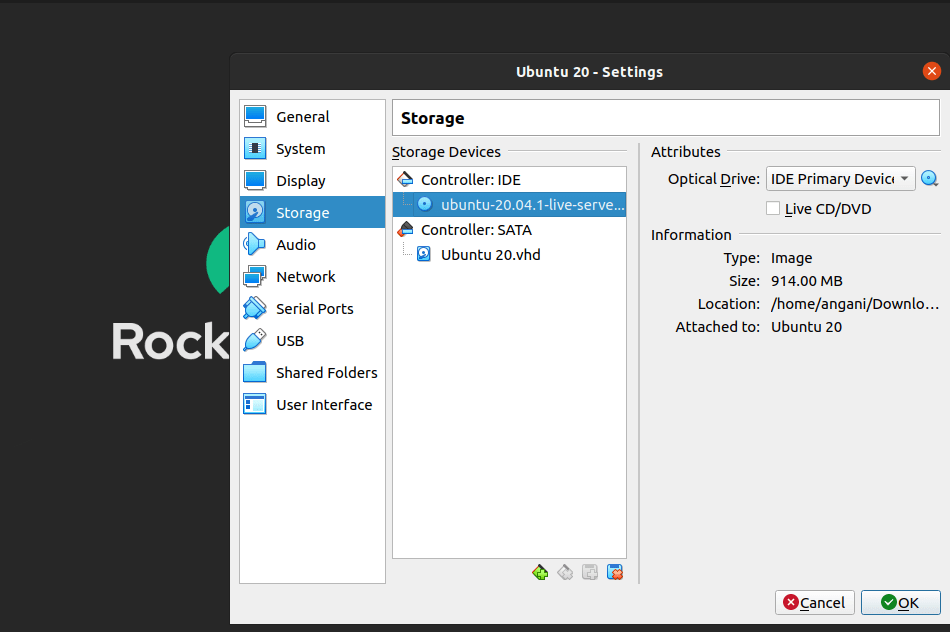

위의 설정을 완료했으면 이제 설치 미디어를 추가하려고 합니다. 이 경우 ISO 파일을 사용합니다. 설치 미디어를 추가하려면 설정 -> 저장소로 이동하여 컨트롤러 IDE 에서 ISO를 추가 하고 아래와 같이 광 드라이브 추가를 클릭 합니다.

위 페이지에서 생성하려는 가상 머신의 ISO 파일을 찾습니다. +추가 를 클릭 하여 파일로 이동합니다. ISO를 성공적으로 추가한 후 확인 을 클릭 하여 변경 사항을 적용합니다.

4단계. 설치를 시작합니다.

이제 " 시작 "을 클릭 하여 컴퓨터를 시작하십시오. 기계가 시작되면 아래와 같이 설치가 시작됩니다.

Ubuntu 또는 설치하려는 운영 체제의 일반 설치 프로세스를 진행합니다.

설치가 완료되면 시스템을 종료하고 설정 탭으로 이동한 다음 ISO 파일을 마우스 오른쪽 버튼으로 클릭하여 마운트 해제하고 "첨부 파일 제거"를 선택 합니다.

이제 "시작" 을 클릭하여 설치된 가상 머신을 실행할 수 있습니다.

Virtualbox에는 다른 많은 기능이 있습니다. 하나는 시스템에 대한 OVA/OVF 파일과 같은 파일을 가져와서 가상 시스템을 실행할 수 있습니다. 또한 기기에 대한 네트워크, 디스플레이, 오디오 및 기타 여러 설정을 지정할 수 있습니다. 또한 스냅샷을 저장하고 가상 머신 OVA 및 OVF 파일을 내보낼 수 있습니다. 이 파일 (템플릿)을 사용하면 유사한 가상 머신을 쉽게 배포할 수 있습니다.

결론

이 기사에서는 Rocky Linux 8에 VirtualBox 6.1을 설치하는 방법에 대한 단계별 데모를 살펴보았습니다. 또한 Virtualbox로 간단한 가상 머신을 설정하는 방법도 보여주었습니다. 이 기사가 도움이 되었기를 바랍니다.

웹사이트에서 더 많은 기사를 찾아보세요.

'IT > 리눅스(Linux)' 카테고리의 다른 글

| Fail2ban으로 SSH서버 보안 강화하기 (0) | 2021.12.25 |

|---|---|

| Rocky Linux 8에 Virtualbox 게스트 추가 기능을 설치하는 방법 (0) | 2021.12.18 |

| root 계정 su 제한하는 방법 (1) | 2021.11.30 |

| Rocky Linux 9에 Docker 및 Docker-Compose를 설치하는 방법 (0) | 2021.11.20 |

| Shadow 파일 내용 (0) | 2021.10.20 |